- Tác giả Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:55.

- Sửa đổi lần cuối 2025-01-22 17:47.

Như một AWS khách hàng, bạn sẽ được hưởng lợi từ AWS trung tâm dữ liệu và mạng được cấu trúc để bảo vệ thông tin, danh tính, ứng dụng và thiết bị của bạn. AWS cho phép bạn tự động hóa thủ công Bảo vệ nhiệm vụ để bạn có thể chuyển trọng tâm sang mở rộng quy mô và đổi mới doanh nghiệp của mình. Ngoài ra, bạn chỉ trả tiền cho các dịch vụ mà bạn sử dụng.

Tương ứng, AWS cung cấp bảo mật như thế nào?

AWS dịch vụ bảo vệ dữ liệu cung cấp mã hóa và quản lý khóa và phát hiện mối đe dọa liên tục giám sát và bảo vệ tài khoản và khối lượng công việc của bạn. AWS xác định các mối đe dọa bằng cách liên tục theo dõi hoạt động mạng và hành vi tài khoản trong môi trường đám mây của bạn.

Ngoài ra, định giá AWS hoạt động như thế nào? Định giá AWS trong một Nutshell. AWS giảm chi phí cơ sở hạ tầng của bạn bằng cách cho phép bạn chỉ thanh toán cho những gì bạn sử dụng vào cuối mỗi tháng. Điều này có nghĩa là bạn không phải ký hợp đồng - bạn có thể ngừng sử dụng dịch vụ bất kỳ lúc nào mà không bị phạt.

Tương tự, người ta hỏi, đám mây AWS có an toàn không?

Các Đám mây AWS cho phép bạn mở rộng quy mô và đổi mới trong khi duy trì chắc chắn môi trường. Như một AWS khách hàng, bạn sẽ được hưởng lợi từ các trung tâm dữ liệu và kiến trúc mạng được thiết kế để đáp ứng các yêu cầu của Bảo vệ -các tổ chức nhạy cảm.

AWS có tường lửa không?

Với Tường lửa AWS Quản lý, bạn bây giờ có một dịch vụ duy nhất để tạo bức tường lửa các chính sách bảo vệ và thực thi chúng một cách nhất quán trên Bộ cân bằng tải ứng dụng của bạn và Amazon Cơ sở hạ tầng CloudFront. Virginia), Tây Hoa Kỳ (Oregon) và trên toàn cầu Amazon Các vị trí cạnh CloudFront.

Đề xuất:

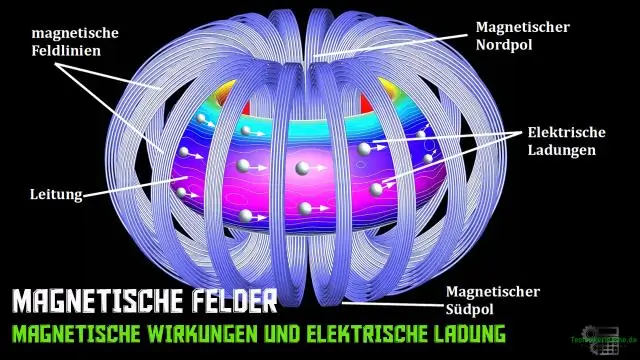

Các dải bảo mật từ tính hoạt động như thế nào?

Dải được lót bằng vật liệu từ tính với 'độ cứng' từ tính vừa phải. Sự phát hiện xảy ra khi phát ra sóng hài và tín hiệu được tạo ra bởi phản ứng từ của vật liệu trong từ trường tần số thấp. Khi vật liệu sắt từ bị từ hóa, nó sẽ biến dải kim loại vô định hình thành bão hòa

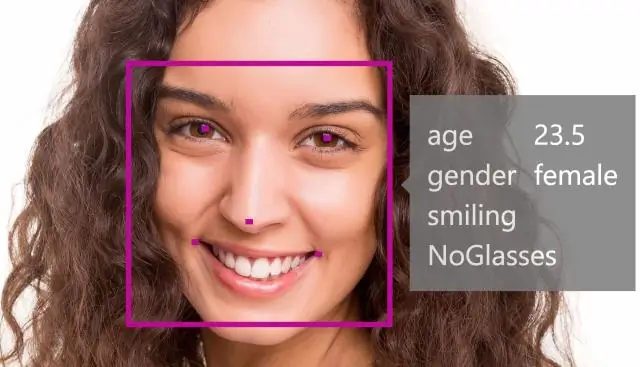

API khuôn mặt của Microsoft hoạt động như thế nào?

Azure Face API sử dụng các thuật toán khuôn mặt dựa trên đám mây hiện đại để phát hiện và nhận dạng khuôn mặt người trong hình ảnh. Khả năng của nó bao gồm các tính năng như nhận diện khuôn mặt, xác minh khuôn mặt và nhóm khuôn mặt để sắp xếp các khuôn mặt thành các nhóm dựa trên sự giống nhau về hình ảnh của chúng

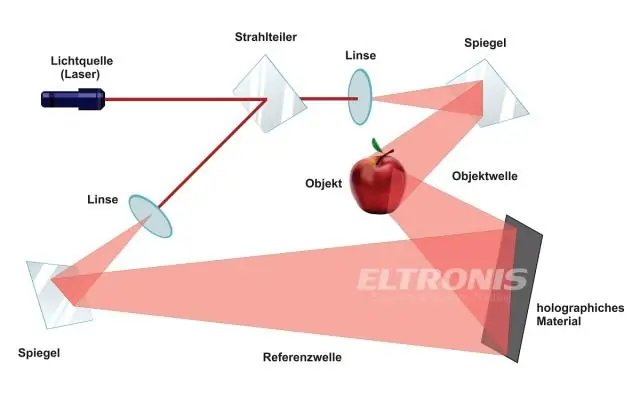

Công cụ bảo mật tương phản hoạt động như thế nào?

Độ tương phản giúp thực hiện kiểm tra nhanh chóng và chính xác bằng cách sử dụng tác nhân đo các ứng dụng bằng cảm biến. Các cảm biến xem xét luồng dữ liệu trong thời gian thực và phân tích ứng dụng từ bên trong để giúp tìm ra các lỗ hổng trong: Thư viện, khuôn khổ và mã tùy chỉnh. Thông tin cấu hình

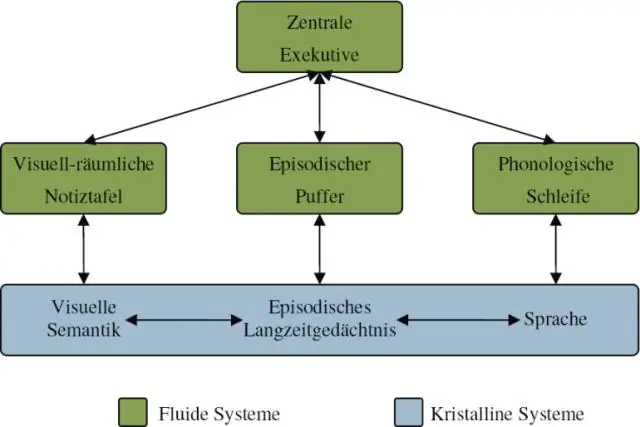

Bộ nhớ hoạt động hoạt động như thế nào theo mô hình của Baddeley?

Mô hình bộ nhớ làm việc của Baddeley. Mô hình của Baddeley cho rằng bộ nhớ làm việc giống như một hệ thống gồm nhiều phần, và mỗi hệ thống đảm nhiệm một chức năng khác nhau. Mỗi phần chỉ có thể xử lý rất nhiều và các thành phần của hệ thống này, theo Baddeley, hoạt động ít nhiều độc lập với nhau

Ví dụ như TreeMap hoạt động bên trong Java như thế nào?

TreeMap trong Java. Bản đồ cây được sử dụng để triển khai giao diện Bản đồ và Bản đồ điều hướng cùng với Lớp trừu tượng. HashMap và LinkedHashMap sử dụng cấu trúc dữ liệu mảng để lưu trữ các nút nhưng TreeMap sử dụng cấu trúc dữ liệu được gọi là cây Đỏ-Đen. Ngoài ra, tất cả các phần tử của nó lưu trữ trong Sơ đồ cây được sắp xếp theo khóa