- Tác giả Lynn Donovan [email protected].

- Public 2023-12-15 23:55.

- Sửa đổi lần cuối 2025-01-22 17:47.

POODLE là người ở giữa tấn công buộc các máy khách (trình duyệt) và máy chủ (trang web) hiện đại hạ cấp giao thức bảo mật xuống SSLv3 từ TLSv1. 0 hoặc cao hơn. Điều này được thực hiện bằng cách làm gián đoạn quá trình bắt tay giữa máy khách và máy chủ; dẫn đến việc thử lại quá trình bắt tay với các phiên bản giao thức trước đó.

Theo đó, poodles có tấn công không?

Đòn tấn công POODLE chống lại TLS Mặc dù các thông số kỹ thuật của TLS yêu cầu máy chủ kiểm tra phần đệm, một số triển khai không thể xác thực nó đúng cách, điều này khiến một số máy chủ dễ bị tấn công POODLE ngay cả khi họ tắt SSL 3.0.

Tương tự, Zombie poodle là gì? Zombie POODLE là một trong nhiều phép thử TLS CBC padding mà Tripwire IP360 phát hiện. Hệ thống bị ảnh hưởng sẽ được báo cáo là ID # 415753, “Lỗ hổng bảo mật của lớp đệm TLS CBC Oracle”. Citrix và F5 đã phát hành các cố vấn và các cố vấn tiếp theo đang được theo dõi trên GitHub.

Theo cách này, làm thế nào để bạn sửa chữa một lỗ hổng trên một con chó xù?

- Tắt hỗ trợ SSL 3.0 trong máy khách.

- Tắt hỗ trợ SSL 3.0 trong máy chủ.

- Tắt hỗ trợ cho bộ mật mã dựa trên CBC khi sử dụng SSL 3.0 (trong máy khách hoặc máy chủ).

Đau tim chảy máu là gì?

Các Heartbleed Lỗi là một lỗ hổng nghiêm trọng trong thư viện phần mềm mật mã OpenSSL phổ biến. Điểm yếu này cho phép đánh cắp thông tin được bảo vệ, trong điều kiện bình thường, bằng mã hóa SSL / TLS được sử dụng để bảo mật Internet.

Đề xuất:

Làm thế nào có thể ngăn chặn các cuộc tấn công xâm nhập?

Hệ thống ngăn chặn xâm nhập hoạt động bằng cách quét tất cả lưu lượng mạng. Có một số mối đe dọa khác nhau mà IPS được thiết kế để ngăn chặn, bao gồm: Tấn công từ chối dịch vụ (DoS). Tấn công từ chối dịch vụ phân tán (DDoS)

Các cuộc tấn công ransomware được thực hiện như thế nào?

Các cuộc tấn công ransomware thường được thực hiện bằng cách sử dụng Trojan, xâm nhập vào hệ thống, chẳng hạn như tệp đính kèm độc hại, liên kết nhúng trong email Lừa đảo hoặc lỗ hổng trong dịch vụ mạng

Công tắc chuyển tự động là gì? Nó hoạt động như thế nào?

Công tắc chuyển hoàn toàn tự động giám sát điện áp đến từ đường dây điện, suốt ngày đêm. Khi nguồn điện bị ngắt, công tắc chuyển tự động ngay lập tức cảm nhận được sự cố và báo hiệu máy phát điện khởi động

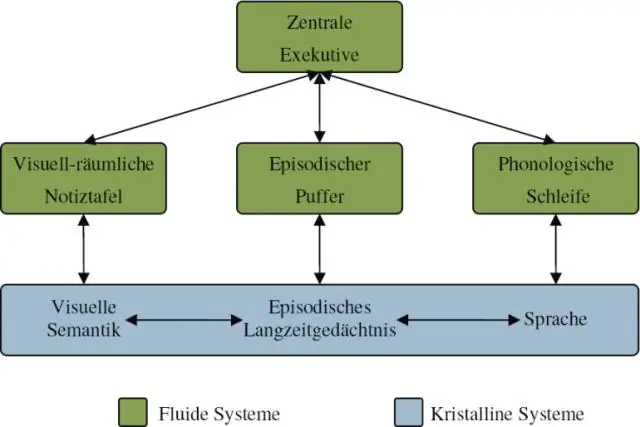

Bộ nhớ hoạt động hoạt động như thế nào theo mô hình của Baddeley?

Mô hình bộ nhớ làm việc của Baddeley. Mô hình của Baddeley cho rằng bộ nhớ làm việc giống như một hệ thống gồm nhiều phần, và mỗi hệ thống đảm nhiệm một chức năng khác nhau. Mỗi phần chỉ có thể xử lý rất nhiều và các thành phần của hệ thống này, theo Baddeley, hoạt động ít nhiều độc lập với nhau

Một cuộc tấn công lừa đảo bằng giáo khác với một cuộc tấn công lừa đảo thông thường như thế nào?

Lừa đảo trực tuyến và lừa đảo trực tuyến là các hình thức tấn công email rất phổ biến được thiết kế để bạn thực hiện một hành động cụ thể - thường là nhấp vào một liên kết hoặc tệp đính kèm độc hại. Sự khác biệt giữa chúng chủ yếu là vấn đề nhắm mục tiêu. Email lừa đảo Spear được thiết kế cẩn thận để khiến một người nhận phản hồi