- Tác giả Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:55.

- Sửa đổi lần cuối 2025-01-22 17:47.

Các kiên trì (hoặc được lưu trữ) XSS lỗ hổng bảo mật là một biến thể tàn phá hơn của vượt qua - kịch bản trang web lỗ hổng: nó xảy ra khi dữ liệu do kẻ tấn công cung cấp được máy chủ lưu và sau đó được hiển thị vĩnh viễn trên các trang "bình thường" được trả lại cho người dùng khác trong quá trình duyệt thông thường, mà không thoát HTML thích hợp.

Tương tự như vậy, mọi người hỏi, ví dụ về Cross Site Scripting là gì?

Tổng quat. Đi qua - Kịch bản trang web ( XSS ) các cuộc tấn công là một loại tiêm, trong đó các tập lệnh độc hại được đưa vào một cách khác lành tính và đáng tin cậy các trang web . XSS các cuộc tấn công xảy ra khi kẻ tấn công sử dụng một ứng dụng web để gửi mã độc hại, thường ở dạng tập lệnh phía trình duyệt, đến một người dùng cuối khác.

Tương tự như vậy, tập lệnh trang web chéo là gì và làm cách nào để ngăn chặn nó? Phương pháp đầu tiên bạn có thể và Nên sử dụng để ngăn chặn XSS các lỗ hổng bảo mật xuất hiện trong các ứng dụng của bạn là do thoát đầu vào của người dùng. Bằng cách thoát đầu vào của người dùng, các ký tự chính trong dữ liệu mà web nhận được trang sẽ thì là ở ngăn cản khỏi bị diễn giải theo bất kỳ cách độc hại nào.

Cũng được hỏi, sự khác biệt giữa các cuộc tấn công liên tục và không liên tục trên trang web kịch bản là gì?

Không - XSS liên tục - chính Sự khác biệt là ứng dụng web không lưu trữ dữ liệu đầu vào độc hại bên trong cơ sở dữ liệu. Một trường hợp đặc biệt của không - XSS liên tục được gọi - kiểu tấn công này được thực hiện mà không cần gửi bất kỳ dựa trên DOM nào XSS yêu cầu đến máy chủ web. Kẻ tấn công đưa trực tiếp mã JavaScript vào.

Tập lệnh trang web chéo hoạt động như thế nào?

Đi qua - kịch bản trang web hoạt động bằng cách thao túng một trang web dễ bị tấn công Địa điểm để nó trả về JavaScript độc hại cho người dùng. Khi mã độc thực thi bên trong trình duyệt của nạn nhân, kẻ tấn công hoàn toàn có thể xâm phạm sự tương tác của chúng với ứng dụng.

Đề xuất:

Làm cách nào để lưu trữ nhiều trang web trên một trang GoDaddy?

Để lưu trữ nhiều trang web trên tài khoản lưu trữ của bạn, bạn phải: Thêm tên miền vào tài khoản lưu trữ của bạn và chọn một thư mục cho trang web của nó. Tải lên tệp trang web của tên miền trong thư mục bạn chọn. Trỏ DNS của tên miền đến tài khoản của bạn

Tại sao tôi liên tục nhận được cửa sổ bật lên trên iPhone của mình?

Kiểm tra các tùy chọn cài đặt và bảo mật của Safari Đảm bảo rằng các cài đặt bảo mật của Safari đã được bật, đặc biệt là Chặn cửa sổ bật lên và Cảnh báo trang web gian lận. Trên iPhone, iPad hoặc iPod touch của bạn, đi tới Cài đặt> Safari và bật Chặn cửa sổ bật lên và Cảnh báo trang web gian lận

Bạn thấy ảnh chụp liên tục trên iPhone như thế nào?

Cách xem ảnh chụp liên tục trên iPhone Khởi động ứng dụng Ảnh. Nhấn vào 'Album' ở cuối màn hình. Cuộn xuống và chạm vào 'Bursts' để mở Burstsfolder. Chạm vào ảnh bạn muốn xem lại, sau đó chạm vào Chọn… 'ở cuối màn hình. Bây giờ bạn sẽ thấy hình thu nhỏ của tất cả các ảnh tại phần cuối của màn hình

Sự khác biệt giữa thay đổi liên tục và không liên tục là gì?

Thay đổi liên tục ngụ ý rằng giai đoạn đăng thay đổi trong một tổ chức duy trì mối liên kết với giai đoạn trước thay đổi. Ngược lại, thay đổi không liên tục có nghĩa là hầu như không có mối quan hệ giữa các giai đoạn trước và sau thay đổi

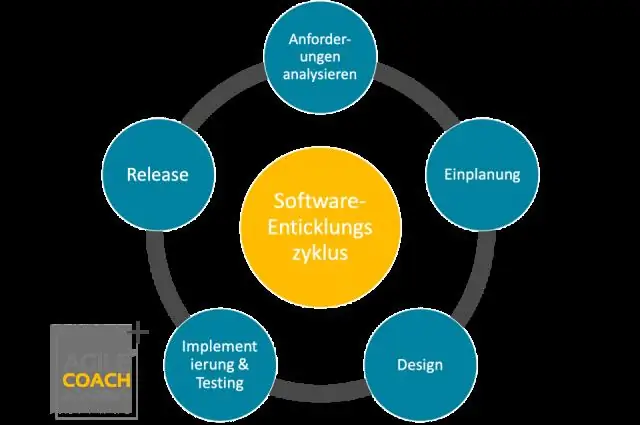

Tích hợp liên tục và triển khai liên tục là gì?

Tích hợp liên tục là một bước trong đó tất cả mã được hợp nhất khi các nhà phát triển hoàn thành mã để chạy các bản dựng và thử nghiệm tự động. Triển khai liên tục là quá trình chuyển phần mềm đã được xây dựng và thử nghiệm thành công vào sản xuất