- Tác giả Lynn Donovan [email protected].

- Public 2023-12-15 23:55.

- Sửa đổi lần cuối 2025-01-22 17:47.

7 Thực tiễn Tốt nhất về Bảo mật Cơ sở dữ liệu

- Đảm bảo thể chất bảo mật cơ sở dữ liệu .

- Sử dụng ứng dụng web và cơ sở dữ liệu tường lửa.

- Làm cứng của bạn cơ sở dữ liệu ở mức tối đa có thể.

- Mã hóa dữ liệu của bạn.

- Giảm thiểu giá trị của cơ sở dữ liệu .

- Quản lý cơ sở dữ liệu truy cập chặt chẽ.

- Kiểm tra và giám sát cơ sở dữ liệu hoạt động.

Cũng biết, những gì được sử dụng để bảo mật cơ sở dữ liệu?

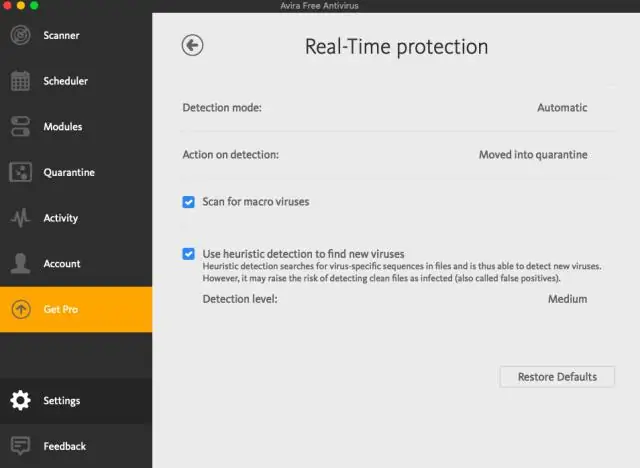

Về cơ bản, bảo mật cơ sở dữ liệu là bất kỳ hình thức nào của bảo mật được sử dụng B ả o V ệ cơ sở dữ liệu và thông tin chúng chứa từ sự thỏa hiệp. Ví dụ về cách dữ liệu được lưu trữ có thể được bảo vệ bao gồm: Phần mềm - phần mềm là đã sử dụng để đảm bảo rằng mọi người không thể truy cập vào cơ sở dữ liệu thông qua vi rút, tấn công hoặc bất kỳ quy trình tương tự nào.

Thứ hai, 5 bước chính giúp đảm bảo an ninh cơ sở dữ liệu là gì? Dưới đây là năm điều bạn có thể làm để giữ cho thông tin công ty và khách hàng của mình được an toàn và bảo mật.

- Có mật khẩu an toàn. Các hệ thống tinh vi nhất trên Trái đất không thể bảo vệ khỏi một mật khẩu xấu.

- Mã hóa cơ sở dữ liệu của bạn.

- Đừng cho mọi người thấy cửa sau.

- Phân đoạn cơ sở dữ liệu của bạn.

- Giám sát và kiểm tra cơ sở dữ liệu của bạn.

Cũng biết, bảo mật mức cơ sở dữ liệu là gì?

Bảo mật cơ sở dữ liệu đề cập đến các biện pháp khác nhau mà tổ chức thực hiện để đảm bảo cơ sở dữ liệu được bảo vệ khỏi các mối đe dọa bên trong và bên ngoài. Bảo mật cơ sở dữ liệu bao gồm bảo vệ cơ sở dữ liệu chính nó, dữ liệu nó chứa, cơ sở dữ liệu hệ thống quản lý và các ứng dụng khác nhau truy cập nó.

2 loại bảo mật đang được áp dụng cho cơ sở dữ liệu là gì?

Nhiều lớp và loại kiểm soát an toàn thông tin phù hợp với cơ sở dữ liệu, bao gồm:

- Kiểm soát truy cập.

- Kiểm toán.

- Xác thực.

- Mã hóa.

- Kiểm soát tính toàn vẹn.

- Các bản sao lưu.

- Bảo mật ứng dụng.

- Bảo mật cơ sở dữ liệu áp dụng phương pháp thống kê.

Đề xuất:

Loại thuật toán nào yêu cầu người gửi và người nhận trao đổi một khóa bí mật được sử dụng để đảm bảo tính bí mật của thông điệp?

Loại thuật toán nào yêu cầu người gửi và người nhận trao đổi một khóa bí mật được sử dụng để đảm bảo tính bí mật của thông điệp? Giải thích: Các thuật toán đối xứng sử dụng cùng một khóa, một khóa bí mật, để mã hóa và giải mã dữ liệu. Khóa này phải được chia sẻ trước trước khi có thể giao tiếp

Sự khác biệt giữa yêu cầu và yêu cầu là gì?

Là danh từ, sự khác biệt giữa yêu cầu và yêu cầu là yêu cầu là hành động của (l) trong khi yêu cầu là

11b có yêu cầu xóa bảo mật không?

Không cần phải có giấy chứng nhận an ninh cao để trở thành một Quân nhân thuộc Quân đội. Các binh sĩ phải đáp ứng yêu cầu về sức mạnh "rất cao" và yêu cầu về cấu hình thể chất theo quy định 111221. Thị lực có thể điều chỉnh phải là 20/20 ở một mắt và 20/100 ở mắt còn lại. Colorado phân biệt đối với MOS 11B là màu xám / xanh lá cây

Tài liệu hợp đồng nào chứa các yêu cầu bảo mật và hướng dẫn phân loại?

GCA cung cấp cho ngành công nghiệp hướng dẫn phân loại bảo mật theo hợp đồng cụ thể. GCA có thẩm quyền rộng rãi về các chức năng mua lại cho cơ quan của mình, theo sự ủy quyền của người đứng đầu cơ quan

Hai yêu cầu chính để ghi kiểm tra SQL Server vào nhật ký bảo mật Windows là gì?

Có hai yêu cầu chính để ghi kiểm tra máy chủ SQL Server vào Nhật ký bảo mật Windows: Cài đặt truy cập đối tượng kiểm tra phải được định cấu hình để nắm bắt các sự kiện. Tài khoản mà dịch vụ SQL Server đang chạy phải có quyền tạo kiểm tra bảo mật để ghi vào nhật ký Bảo mật Windows