- Tác giả Lynn Donovan [email protected].

- Public 2023-12-15 23:55.

- Sửa đổi lần cuối 2025-01-22 17:46.

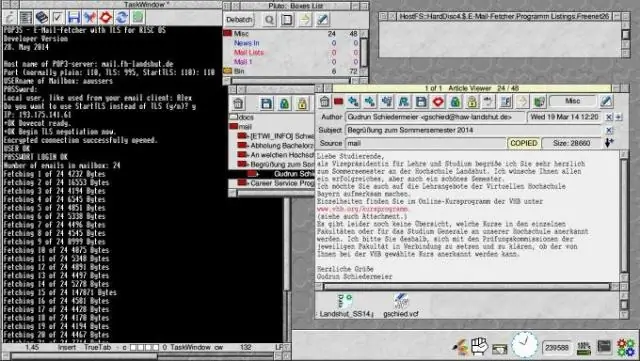

Giao thức sao chép an toàn dựa vào dịch vụ hoặc giao thức nào để đảm bảo rằng việc chuyển bản sao an toàn là từ người dùng được ủy quyền ? Giao thức sao chép an toàn ( SCP ) đã từng sao chép an toàn Hình ảnh iOS và tệp cấu hình thành một SCP người phục vụ. Để thực hiện điều này, SCP sẽ sử dụng kết nối SSH từ người dùng xác thực thông qua AAA.

Tương ứng, loại thuật toán nào yêu cầu người gửi và người nhận trao đổi một khóa bí mật được sử dụng để đảm bảo tính bí mật của thông điệp?

Hai phổ biến thuật toán đó là được sử dụng để đảm bảo dữ liệu đó không bị chặn và được sửa đổi (tính toàn vẹn của dữ liệu) là MD5 và SHA. AES là một giao thức mã hóa và cung cấp dữ liệu bảo mật . DH (Diffie-Hellman) là một thuật toán đó là đã sử dụng vì trao đổi chìa khóa . RSA là một thuật toán đó là đã sử dụng để xác thực.

Sau đó, câu hỏi đặt ra là, hai thực hành nào liên quan đến việc đảm bảo các tính năng và hiệu suất của hệ điều hành bộ định tuyến? (Chọn hai.)

- Lắp đặt bộ lưu điện.

- Giữ một bản sao an toàn của hình ảnh hệ điều hành bộ định tuyến.

- Tắt các dịch vụ bộ định tuyến mặc định không cần thiết.

- Giảm số lượng cổng có thể được sử dụng để truy cập bộ định tuyến.

Thứ hai, triển khai hiệu quả các thiết bị IPS và IDS trong mạng công ty là gì?

Một triển khai hiệu quả IPS / IDS là đặt một IPS ngay sau bộ định tuyến biên giới để lọc lưu lượng truy cập vào và đi từ công ty Nội bộ mạng . IPS và IDS các công nghệ có thể bổ sung cho nhau.

Làm thế nào là một cuộc tấn công smurf được tiến hành?

Các Xì trum tấn công là một sự từ chối dịch vụ phân tán tấn công trong đó số lượng lớn các gói Giao thức thông báo điều khiển Internet (ICMP) với IP nguồn giả mạo của nạn nhân dự định được phát tới mạng máy tính bằng địa chỉ IP quảng bá.

Đề xuất:

Loại thuật toán nào yêu cầu người gửi và người nhận trao đổi một khóa bí mật được sử dụng để đảm bảo tính bí mật của thông điệp?

Loại thuật toán nào yêu cầu người gửi và người nhận trao đổi một khóa bí mật được sử dụng để đảm bảo tính bí mật của thông điệp? Giải thích: Các thuật toán đối xứng sử dụng cùng một khóa, một khóa bí mật, để mã hóa và giải mã dữ liệu. Khóa này phải được chia sẻ trước trước khi có thể giao tiếp

Cái nào sẽ thực thi chính sách giao diện người dùng đầu tiên hoặc tập lệnh ứng dụng?

Để trả lời bạn một cách đơn giản, các tập lệnh Máy khách sẽ thực thi trong khi biểu mẫu đang tải trên trình duyệt và các chính sách giao diện người dùng sẽ thực thi sau khi biểu mẫu được tải. Để trả lời bạn một cách đơn giản, tập lệnh Máy khách sẽ thực thi trong khi biểu mẫu đang tải trên trình duyệt và các chính sách giao diện người dùng sẽ thực thi sau khi biểu mẫu được tải

Dịch vụ hoặc giao thức mạng nào sử dụng cổng TCP IP 22?

Bảng 1 Giao thức cổng và giao thức TCP / IP phổ biến Số cổng TCP / UDP Vỏ bảo mật (SSH) (RFC 4250-4256) TCP 22 Telnet (RFC 854) TCP 23 Giao thức truyền thư đơn giản (SMTP) (RFC 5321) Tên miền TCP 25 Hệ thống (DNS) (RFC 1034-1035) TCP / UDP 53

Giao thức hoặc dịch vụ nào được sử dụng để tự động đồng bộ hóa đồng hồ phần mềm trên bộ định tuyến Cisco?

NTP Tương tự, người ta có thể hỏi, giao thức Tacacs + cung cấp những gì trong việc triển khai AAA? TACACS + hỗ trợ tách các quy trình xác thực và ủy quyền, trong khi RADIUS kết hợp xác thực và ủy quyền như một quy trình. RADIUS hỗ trợ công nghệ truy cập từ xa, chẳng hạn như 802.

Ràng buộc toàn vẹn giải thích tính toàn vẹn tham chiếu hoặc ràng buộc khóa ngoại là gì?

Tính toàn vẹn tham chiếu yêu cầu khóa ngoại phải có khóa chính phù hợp hoặc nó phải rỗng. Ràng buộc này được chỉ định giữa hai bảng (cha và con); nó duy trì sự tương ứng giữa các hàng trong các bảng này. Nó có nghĩa là tham chiếu từ một hàng trong bảng này sang bảng khác phải hợp lệ